2020年12月14日

インシデント報告件数は前年同期比:200%増

コロナ禍においてもフィッシングサイトやWebサイトの掲載内容の改ざんは増加傾向にあります。 一般社団法人 JPCERT コーディネーションセンター(JPCERT/CC)により、国内外で発生するセキュリティインシデントの報告状況が公開されています。

▼報告を受けたインシデントのカテゴリーごとの内訳(2019年)

| インシデント | 4月 | 5月 | 6月 | 7月 | 8月 | 9月 | 合計 |

| フィッシングサイト | 614 | 703 | 630 | 1070 | 1265 | 1122 | 5404 |

| Web サイト改ざん | 77 | 110 | 69 | 83 | 62 | 91 | 492 |

| マルウエアサイト | 42 | 195 | 55 | 120 | 79 | 70 | 561 |

| スキャン | 501 | 304 | 411 | 360 | 314 | 253 | 2143 |

| DoS/DDoS | 2 | 2 | 6 | 0 | 0 | 1 | 11 |

| 制御システム関連 | 0 | 0 | 0 | 0 | 0 | 0 | 0 |

| 標的型攻撃 | 1 | 0 | 0 | 5 | 1 | 0 | 7 |

| その他 | 174 | 179 | 138 | 165 | 121 | 551 | 1328 |

▼報告を受けたインシデントのカテゴリーごとの内訳(2020年)

| インシデント | 4月 | 5月 | 6月 | 7月 | 8月 | 9月 | 合計 | 前年同期比 |

| フィッシングサイト | 1599 | 1704 | 1959 | 1842 | 1849 | 2154 | 11107 | 5703 |

| Web サイト改ざん | 50 | 95 | 146 | 179 | 91 | 104 | 665 | 173 |

| マルウエアサイト | 53 | 43 | 37 | 67 | 38 | 53 | 291 | -270 |

| スキャン | 348 | 286 | 348 | 392 | 477 | 511 | 2362 | 219 |

| DoS/DDoS | 54 | 0 | 16 | 4 | 4 | 0 | 78 | 67 |

| 制御システム関連 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 |

| 標的型攻撃 | 2 | 2 | 2 | 10 | 1 | 5 | 22 | 15 |

| その他 | 115 | 147 | 379 | 146 | 140 | 319 | 1246 | -82 |

(出典)一般社団法人 JPCERT コーディネーションセンター(JPCERT/CC)「インシデント報告対応レポート」 https://www.jpcert.or.jp/ir/report.html

公開状態にある管理画面

Webサイトの更新を行うため、多くのWebサイトでは、その利便性から更新管理システムが導入されています。最多シェアをもつ更新管理システム「WordPress」をはじめ、多くの更新管理システムの初期設定では、管理画面へのアクセスが特に制限されてはいない状態です。そのため、下記のような攻撃によって不正にログインされ、Webサイト内容が改ざんされてしまうケースが数多く生じています。

Webサーバー内に、問い合わせ情報や利用者情報等の個人情報を格納していた場合、情報漏えいも同時に生じるリスクがあります。

01.ブルートフォースアタック(総当たり攻撃)

文字や数値などすべてのパスワードのパターンを機械的に生成し、本人に成りすましてアクセスする手法です。設定されいるパスワードの平易な場合は特に影響を受けやすく、パスワード間違いを何度でも許容してしまうシステム設定であった場合も同様に影響を受けやすくなります。

02.リバースブルートフォースアタック

パスワードを特定のものに固定し、ID(ユーザー名等)を多数生成、次々に入力して正規の組み合わせにたどり着き、認証を突破する方法です。

03.パスワードリスト攻撃

IDやパスワードを不正に入手し、サイトへのアクセスに悪用する手法です。情報漏えいが発生したサイトから流出したパスワードが利用されるケースが多く、複数サイトでパスワードを使い回していた場合、大きな影響を受けます。

04.辞書攻撃

辞書にある単語からよく使われるものを想定し、それらを複数使って実在するIDを確定させる手法です。

アクセス制限により管理画面を保護

弊社ではCloudflare(クラウドフレア)が提供する「Cloudflare Access(クラウドフレア アクセス)」を利用した、管理画面のアクセス制限を推奨しております。

アクセス制限実装後のログイン手順

- 従来の管理画面にアクセス

- 設定したメールアドレスを入力

- メールアドレス宛に認証コードが送信される

- 認証画面に認証コードを貼り付け

- 従来の管理画面が表示される

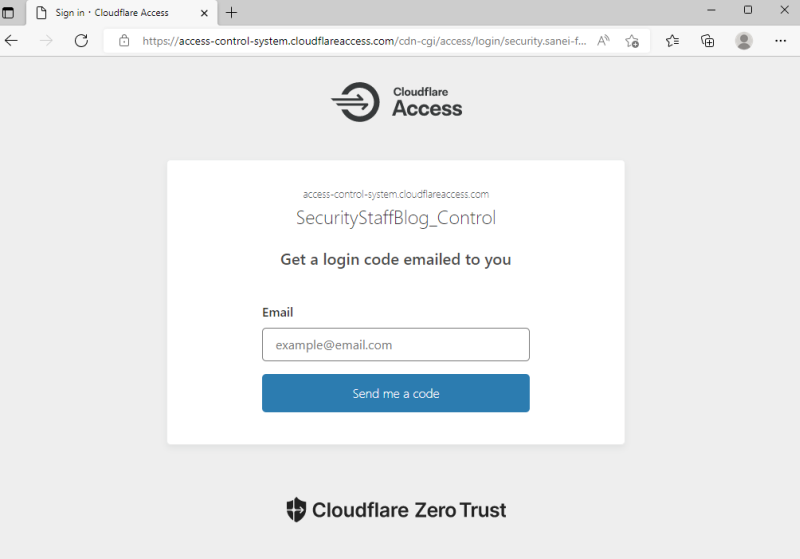

01. 従来の管理画面にアクセス

クラウドフレア アクセスの認証画面が表示されます。

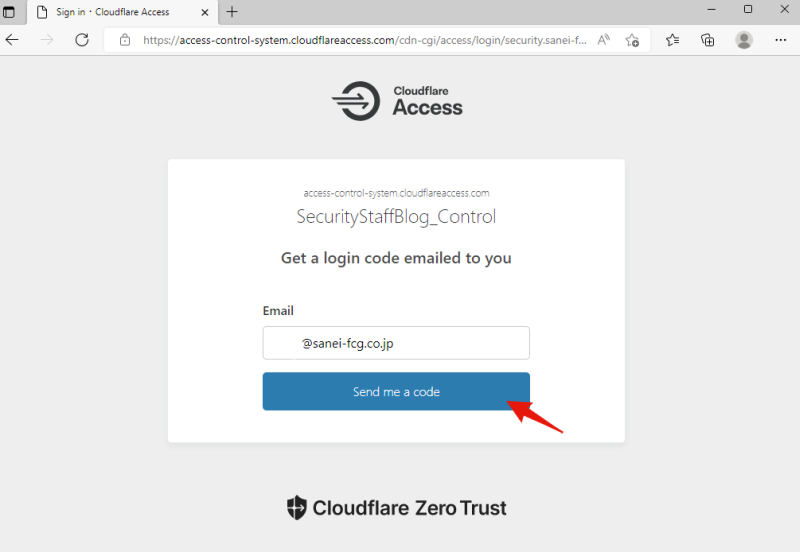

02. 設定したメールアドレスを入力

メールアドレスごと、ドメインごとにアクセス許可するメールアドレスを事前に設定することができます。「ワードプレスのログイン情報は知っていても設定していないメールアドレスの持ち主のログインは許可しない」といった運用も可能になります。

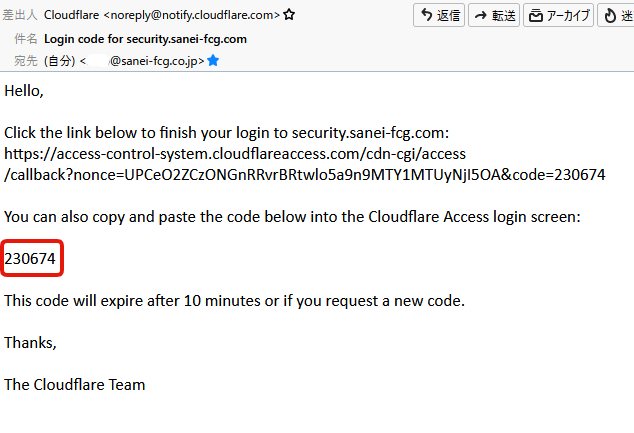

03. メールアドレス宛に認証コードが送信される

数十秒ほどで認証コードの記載されたメールが自動送信されます。設定されていないメールアドレスが入力された場合、認証コードはメール送信されない仕様です。

04. 認証画面に認証コードを貼り付け

認証コードを入力します。

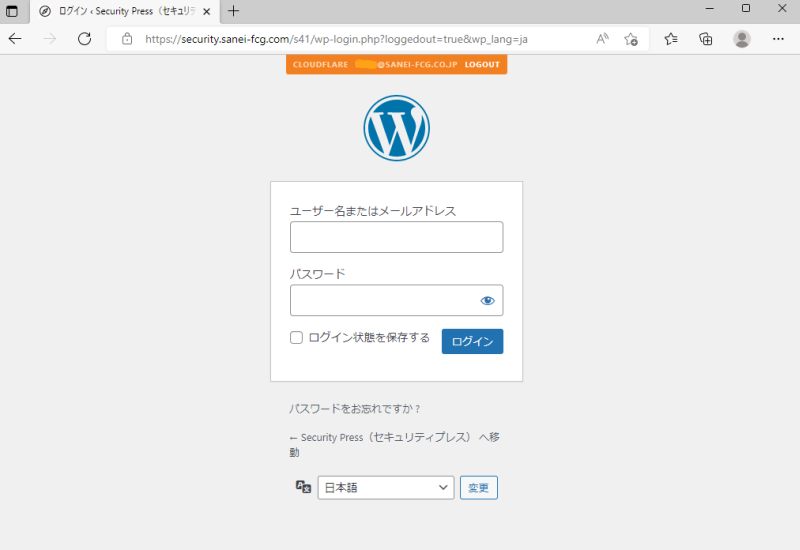

05. 従来の管理画面が表示される

認証コードの一致が確認されるとアクセスが許可され従来の管理画面にアクセス可能になります。これまでどおり、ユーザー名とパスワードを入力して管理画面にログインします。

なお、クラウドフレア アクセスの認証有効期間は、15分,30分,6時間,12時間,24時間,1週間,1ヶ月から選択可能です。有効期間内であれば、一度認証が完了した同じブラウザでアクセスしても認証は不要になります。

総当たり攻撃をはじめとした繰り返し行われる攻撃は、サーバー側でアクセス制限をしていたとしても、拒否するための処理は行われるためサーバーには負荷となります。

クラウドフレア アクセスはWebサーバーの手前、DNSネットワーク上で展開されるため、Webサーバーが処理することはなく、攻撃量や頻度に関わらず攻撃による影響を受けることはありません。

ログインの際、メールによる認証が一手間、増えることにはなりますが、これにより攻撃された際のリスクを大きく低減することができ、より安定したサイト運営に寄与することは間違いないかと思います。

build a better Internet. ― より良いインターネットを築くために。

全世界 6,370万以上のWebサイトへDNSサーバーを提供するクラウドフレアは、100ヶ国、275都市以上にデータセンターを有するセキュリティ・ベンダー企業です。「より良いインターネットの構築を支援する」という理念のもと、毎日平均860億以上(2022年3月15日時点)の攻撃を防ぎ続けています。

弊社では、同社サービスの導入を通じて、様々な機能を活用したWebサイト保護サービスを提供しております。

Webサイト セキュリティのことで、お困りではありませんか?

セキュリティサービスを提供できるWeb制作会社は多くありませんが、サンエイは数少ない企業の一社。

多くの中小企業様では、サイバー攻撃から情報やWebサイトを守るための効果的な対策や専門的な知識をお持ちではありません。

私たちはお客様に代わり、お客様の運営されるWebサイトを手頃な費用で保護する仕組みをご提供することができます。

お困りのことがあればお気軽にご相談ください。